Новости ОС Linux

Самые свежие анонсы, обзоры и новости о новинках в сфере компьютерного «железа»: процессоры, видеокарты, материнские платы, SSD, ноутбуки, мониторы и периферийные устройства от ведущих брендов — Intel, AMD, NVIDIA, ASUS, MSI, Gigabyte, HP, Dell и других.

Следите за выходом новых поколений комплектующих, тестами производительности, сравнениями устройств и анализом технологических трендов — от DDR5 , PCIe 5.0 до RTX-видеоускорителей и мобильных платформ нового поколения.

Полезные материалы для геймеров, разработчиков, системных администраторов и всех, кто хочет быть в курсе последних достижений в мире компьютерной техники.

Следите за выходом новых поколений комплектующих, тестами производительности, сравнениями устройств и анализом технологических трендов — от DDR5 , PCIe 5.0 до RTX-видеоускорителей и мобильных платформ нового поколения.

Полезные материалы для геймеров, разработчиков, системных администраторов и всех, кто хочет быть в курсе последних достижений в мире компьютерной техники.

- boom

- Сообщения: 8639

- Зарегистрирован: 07 мар 2012 16:14

- Пол: Мужской

- Страна:: Украина

- Имя: Сергей

- Благодарил (а): 93 раза

- Поблагодарили: 162 раза

Новости ОС Linux

Состоялся релиз Linux-дистрибутива Ubuntu 17.04

Команда разработчиков Ubuntu объявила о доступности для скачивания новой версии одноименной операционной системы, получившей индекс 17.04 и известной под кодовым названием Zesty Zapus (в переводе с английского «пикантный полутушканчик»).

Представленная широкой аудитории программная платформа получила улучшенную поддержку аппаратных средств и периферийных устройств (в частности — принтеров), обновлённое ядро Linux 4.10, доработанные рабочие окружения Unity и GNOME. Также сообщается о включении в состав операционной системы обновлённых средств администрирования облачных инфраструктур на основе открытой платформы OpenStack (в серверной версии), доработках менеджера настройки пользовательского интерфейса, устранении ошибок и неточностей в коде продукта, обновлении входящих в состав дистрибутива программных пакетов и прочих изменениях, повышающих стабильность и скорость работы ОС. Изменения затронули также механизмы управления виртуальной памятью: появилась возможность использования swap-файла подкачки вместо отдельного раздела на диске компьютера. Помимо этого, разработчиками Ubuntu было объявлено о прекращении поддержки 32-разрядной архитектуры PowerPC и намерении отказаться от дальнейшего развития рабочего окружения Unity (в будущих редакциях ОС фокус будет сделан на доработках среды GNOME).

С полным списком реализованных в Ubuntu 17.04 нововведений можно ознакомиться на странице wiki.ubuntu.com/ZestyZapus/ReleaseNotes. Дистрибутив Ubuntu представлен в различных редакциях (Desktop, Server, Cloud, Core и др.) и доступен для скачивания на официальном сайте проекта ubuntu.com. Выпуск следующей версии операционной системы запланирован на октябрь 2017 года.

Обновлённые версии дистрибутивов Ubuntu выходят каждые полгода и поддерживаются обновлениями безопасности в течение 9 месяцев. Исключение составляют релизы c долгосрочной поддержкой Long Term Support (LTS), выпускаемые раз в два года и поддерживаемые разработчиком в течение пяти лет.

По утверждениям финансирующей проект компании Canonical, аудитория пользователей Ubuntu в настоящий момент составляет примерно 40 млн человек. По версии портала DistroWatch.com система занимает четвёртое место по популярности среди десктопных Linux-платформ.

Источник:https://3dnews.ru/950701

Команда разработчиков Ubuntu объявила о доступности для скачивания новой версии одноименной операционной системы, получившей индекс 17.04 и известной под кодовым названием Zesty Zapus (в переводе с английского «пикантный полутушканчик»).

Представленная широкой аудитории программная платформа получила улучшенную поддержку аппаратных средств и периферийных устройств (в частности — принтеров), обновлённое ядро Linux 4.10, доработанные рабочие окружения Unity и GNOME. Также сообщается о включении в состав операционной системы обновлённых средств администрирования облачных инфраструктур на основе открытой платформы OpenStack (в серверной версии), доработках менеджера настройки пользовательского интерфейса, устранении ошибок и неточностей в коде продукта, обновлении входящих в состав дистрибутива программных пакетов и прочих изменениях, повышающих стабильность и скорость работы ОС. Изменения затронули также механизмы управления виртуальной памятью: появилась возможность использования swap-файла подкачки вместо отдельного раздела на диске компьютера. Помимо этого, разработчиками Ubuntu было объявлено о прекращении поддержки 32-разрядной архитектуры PowerPC и намерении отказаться от дальнейшего развития рабочего окружения Unity (в будущих редакциях ОС фокус будет сделан на доработках среды GNOME).

С полным списком реализованных в Ubuntu 17.04 нововведений можно ознакомиться на странице wiki.ubuntu.com/ZestyZapus/ReleaseNotes. Дистрибутив Ubuntu представлен в различных редакциях (Desktop, Server, Cloud, Core и др.) и доступен для скачивания на официальном сайте проекта ubuntu.com. Выпуск следующей версии операционной системы запланирован на октябрь 2017 года.

Обновлённые версии дистрибутивов Ubuntu выходят каждые полгода и поддерживаются обновлениями безопасности в течение 9 месяцев. Исключение составляют релизы c долгосрочной поддержкой Long Term Support (LTS), выпускаемые раз в два года и поддерживаемые разработчиком в течение пяти лет.

По утверждениям финансирующей проект компании Canonical, аудитория пользователей Ubuntu в настоящий момент составляет примерно 40 млн человек. По версии портала DistroWatch.com система занимает четвёртое место по популярности среди десктопных Linux-платформ.

Источник:https://3dnews.ru/950701

Приглашаем Вас зарегистрироваться для качественного просмотра каналов через шаринг.

Sat Biling-качественный биллинг плати только за время просмотра без абон платы!

Sat Biling-качественный биллинг плати только за время просмотра без абон платы!

boom

- vladgrin

- Сообщения: 1234

- Зарегистрирован: 19 янв 2025 17:19

- Пол: Мужской

- Благодарил (а): 6396 раз

- Поблагодарили: 1391 раз

Новости ОС Linux

Изменение 30 строк кода Linux унизит энергопотребление ЦОД на 30 %, выяснили учёные

23.01.2025 [12:27]

Небольшое изменение в коде Linux, операционные системы на базе которого используются большинством центром обработки данных, способно сократить потребление энергии серверами на величину до 30 %, утверждают учёные Университета Ватерлоо (Канада).

Профессор информатики Мартин Карстен (Martin Karsten) и Питер Цай (Peter Cai), аспирант на математическом факультете Университета Ватерлоо, обнаружили, что механизм обработки сетевых пакетов в ЦОД неэффективен. Они разработали небольшое изменение, чтобы значительно улучшить этот показатель. «Мы ничего не добавляли. Мы просто изменили очерёдность того, что и когда делается, и это помогло намного улучшить использование кешей центральных процессоров в ЦОД. Это как изменить схему конвейера на заводе, чтобы люди постоянно не бегали», — рассказал профессор Карстен.

При участии инженера Джо Дамато (Joe Damato) из компании Fastly — CDN-провайдера — был разработан фрагмент кода на 30 строк, который оптимизирует обработку сетевого трафика в Linux и на 30 % сокращает энергопотребление ЦОД в важных операциях. Код был включён в ядро Linux 6.13.

«Все эти крупные компании — Amazon, Google и Meta✴ — в той или иной степени используют Linux, но они очень разборчивы в его применении. Если они решат „включить“ наш метод в своих центрах обработки данных, это поможет сэкономить гигаватт-часы энергии по всему миру. Это может оказать положительное влияние практически на каждый сервисный запрос в интернете», — добавил профессор Карстен.

23.01.2025 [12:27]

Небольшое изменение в коде Linux, операционные системы на базе которого используются большинством центром обработки данных, способно сократить потребление энергии серверами на величину до 30 %, утверждают учёные Университета Ватерлоо (Канада).

Профессор информатики Мартин Карстен (Martin Karsten) и Питер Цай (Peter Cai), аспирант на математическом факультете Университета Ватерлоо, обнаружили, что механизм обработки сетевых пакетов в ЦОД неэффективен. Они разработали небольшое изменение, чтобы значительно улучшить этот показатель. «Мы ничего не добавляли. Мы просто изменили очерёдность того, что и когда делается, и это помогло намного улучшить использование кешей центральных процессоров в ЦОД. Это как изменить схему конвейера на заводе, чтобы люди постоянно не бегали», — рассказал профессор Карстен.

При участии инженера Джо Дамато (Joe Damato) из компании Fastly — CDN-провайдера — был разработан фрагмент кода на 30 строк, который оптимизирует обработку сетевого трафика в Linux и на 30 % сокращает энергопотребление ЦОД в важных операциях. Код был включён в ядро Linux 6.13.

«Все эти крупные компании — Amazon, Google и Meta✴ — в той или иной степени используют Linux, но они очень разборчивы в его применении. Если они решат „включить“ наш метод в своих центрах обработки данных, это поможет сэкономить гигаватт-часы энергии по всему миру. Это может оказать положительное влияние практически на каждый сервисный запрос в интернете», — добавил профессор Карстен.

vladgrin

- vladgrin

- Сообщения: 1234

- Зарегистрирован: 19 янв 2025 17:19

- Пол: Мужской

- Благодарил (а): 6396 раз

- Поблагодарили: 1391 раз

Новости ОС Linux

Началось продвижение в ядро Linux драйвера Nova для GPU NVIDIA

01.02.2025 16:13

Инженеры из компании Red Hat предложили для включения в состав ядра Linux первый набор патчей с реализацией драйвера Nova. Драйвер рассчитан на использование с GPU NVIDIA, оснащёнными GSP-прошивками, которые используются начиная с серии NVIDIA GeForce RTX 2000 на базе микроархитектуры Turing. В подобных GPU операции инициализации и управления реализованы в прошивке и выполняются отдельным микроконтроллером GSP (GPU System Processor). Предполагается, что в долгосрочной перспективе Nova заменит собой драйвер Nouveau для GPU с поддержкой GSP.

Новый драйвер написан на языке Rust и, так как инфраструктура для разработки Rust-драйверов ещё только развивается, код Nova намерены переносить в основной состав ядра поэтапно, по мере появления необходимых обвязок для языка Rust. На первом этапе для включения в ядро предложен драйвер "nova-core", состоящий из 232 строк кода. Nova-core реализует базовый уровень абстракций над программными интерфейсами прошивок GSP, и предоставляет API, не зависящий от версий прошивок.

01.02.2025 16:13

Инженеры из компании Red Hat предложили для включения в состав ядра Linux первый набор патчей с реализацией драйвера Nova. Драйвер рассчитан на использование с GPU NVIDIA, оснащёнными GSP-прошивками, которые используются начиная с серии NVIDIA GeForce RTX 2000 на базе микроархитектуры Turing. В подобных GPU операции инициализации и управления реализованы в прошивке и выполняются отдельным микроконтроллером GSP (GPU System Processor). Предполагается, что в долгосрочной перспективе Nova заменит собой драйвер Nouveau для GPU с поддержкой GSP.

Новый драйвер написан на языке Rust и, так как инфраструктура для разработки Rust-драйверов ещё только развивается, код Nova намерены переносить в основной состав ядра поэтапно, по мере появления необходимых обвязок для языка Rust. На первом этапе для включения в ядро предложен драйвер "nova-core", состоящий из 232 строк кода. Nova-core реализует базовый уровень абстракций над программными интерфейсами прошивок GSP, и предоставляет API, не зависящий от версий прошивок.

Спойлер

На следующей стадии в ядро планируют включить DRM-драйвер nova-drm (Direct Rendering Manager) для взаимодействия с GPU из пространства пользователя, а также VFIO-драйвер с менеджером vGPU, позволяющим использовать виртуальные GPU NVIDIA в системах виртуализации.

Основной причиной продвижения нового драйвера Nova называется возможность избавиться от усложнений, свойственных драйверу Nouveau, и добиться значительного упрощения, благодаря задействованию готовых обработчиков, предоставляемых прошивкой GSP и отбрасыванию груза по поддержке старых GPU. Nova также позволит решить архитектурные проблемы, которые в Nouveau требуют существенной переработки кодовой базы, например, проблемы с блокировками в коде VMM/MMU. Язык Rust выбран для снижения вероятности совершения ошибок при работе с памятью, а также как возможность совместить работу над рабочим драйвером с созданием обвязок и абстракций для разработки драйверов на Rust.

Что касается прогресса добавления в ядро Linux возможностей для разработки драйверов на языке Rust, в состав ветки 6.14 приняты Rust-обвязки для PCI, платформ, Open Firmware, символьных устройств и некоторых функций ввода/вывода. Грег Кроа-Хартман (Greg Kroah-Hartman), отвечающий за поддержку стабильной ветки ядра Linux, в pull-запросе с обновлением драйверов для ядра 6.14, охарактеризовал текущее состояние, как "почти готовность к написанию реального драйвера на Rust".

Основной причиной продвижения нового драйвера Nova называется возможность избавиться от усложнений, свойственных драйверу Nouveau, и добиться значительного упрощения, благодаря задействованию готовых обработчиков, предоставляемых прошивкой GSP и отбрасыванию груза по поддержке старых GPU. Nova также позволит решить архитектурные проблемы, которые в Nouveau требуют существенной переработки кодовой базы, например, проблемы с блокировками в коде VMM/MMU. Язык Rust выбран для снижения вероятности совершения ошибок при работе с памятью, а также как возможность совместить работу над рабочим драйвером с созданием обвязок и абстракций для разработки драйверов на Rust.

Что касается прогресса добавления в ядро Linux возможностей для разработки драйверов на языке Rust, в состав ветки 6.14 приняты Rust-обвязки для PCI, платформ, Open Firmware, символьных устройств и некоторых функций ввода/вывода. Грег Кроа-Хартман (Greg Kroah-Hartman), отвечающий за поддержку стабильной ветки ядра Linux, в pull-запросе с обновлением драйверов для ядра 6.14, охарактеризовал текущее состояние, как "почти готовность к написанию реального драйвера на Rust".

vladgrin

- vladgrin

- Сообщения: 1234

- Зарегистрирован: 19 янв 2025 17:19

- Пол: Мужской

- Благодарил (а): 6396 раз

- Поблагодарили: 1391 раз

Новости ОС Linux

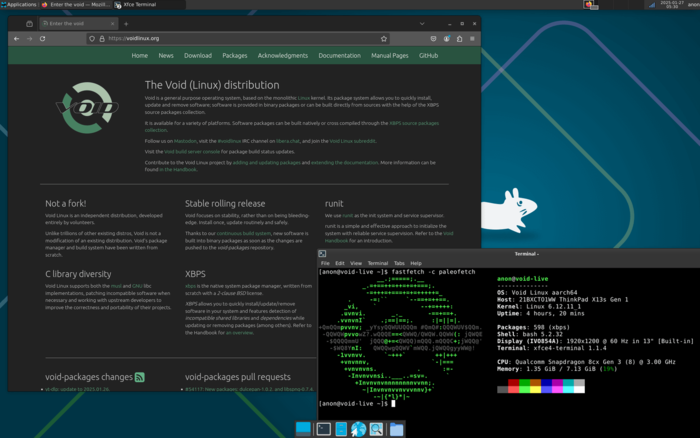

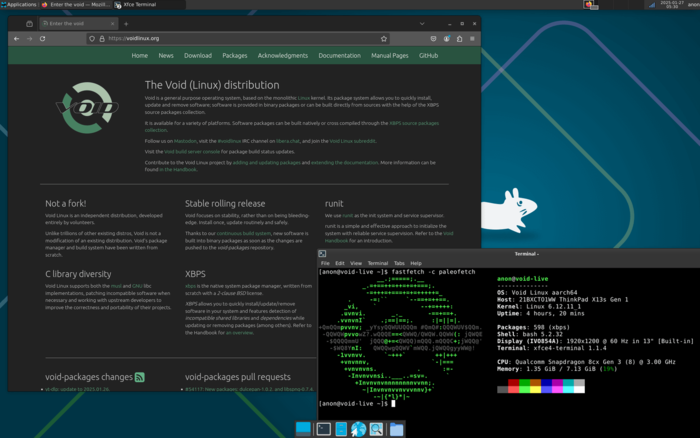

Обновление установочных сборок Void Linux

03.02.2025 08:08

Сформированы новые загрузочные сборки дистрибутива Void Linux, не использующего наработки других дистрибутивов и разрабатываемого с применением непрерывного цикла обновления версий программ (rolling-обновления, без отдельных релизов дистрибутива). Прошлые сборки были опубликованы в марте 2024 года. Использование готовых сборок имеет смысл только для новых установок - в уже установленных системах обновления пакетов доставляются по мере готовности. Развиваемые в Void системы распространяются под лицензией BSD.

Сборки доступны в вариантах на базе системных библиотек Glibc и Musl. Для платформ x86_64, i686, armv6l, armv7l и aarch64 подготовлены Live-образы с рабочим столом Xfce и базовая консольная сборка. В сборках для ARM поддерживаются платы BeagleBone/BeagleBone Black, Cubieboard 2, Odroid U2/U3 и Raspberry Pi, а также устройства Apple с ARM-чипами, Lenovo Thinkpad X13s и Pinebook Pro.

Для инициализации и управления сервисами в дистрибутиве применяется системный менеджер runit, а для управления пакетами развивается собственный пакетный менеджер xbps и система сборки пакетов xbps-src. Xbps позволяет устанавливать, удалять и обновлять приложения, выявлять несовместимость разделяемых библиотек и управлять зависимостями. В качестве стандартных Си-библиотек поддерживаются Glibc или Musl.

Среди изменений:

03.02.2025 08:08

Сформированы новые загрузочные сборки дистрибутива Void Linux, не использующего наработки других дистрибутивов и разрабатываемого с применением непрерывного цикла обновления версий программ (rolling-обновления, без отдельных релизов дистрибутива). Прошлые сборки были опубликованы в марте 2024 года. Использование готовых сборок имеет смысл только для новых установок - в уже установленных системах обновления пакетов доставляются по мере готовности. Развиваемые в Void системы распространяются под лицензией BSD.

Сборки доступны в вариантах на базе системных библиотек Glibc и Musl. Для платформ x86_64, i686, armv6l, armv7l и aarch64 подготовлены Live-образы с рабочим столом Xfce и базовая консольная сборка. В сборках для ARM поддерживаются платы BeagleBone/BeagleBone Black, Cubieboard 2, Odroid U2/U3 и Raspberry Pi, а также устройства Apple с ARM-чипами, Lenovo Thinkpad X13s и Pinebook Pro.

Для инициализации и управления сервисами в дистрибутиве применяется системный менеджер runit, а для управления пакетами развивается собственный пакетный менеджер xbps и система сборки пакетов xbps-src. Xbps позволяет устанавливать, удалять и обновлять приложения, выявлять несовместимость разделяемых библиотек и управлять зависимостями. В качестве стандартных Си-библиотек поддерживаются Glibc или Musl.

Среди изменений:

Спойлер

Добавлена поддержка устройств на базе архитектуры ARM64: Mac c SoC Apple Silicon, Lenovo Thinkpad X13s и Pinebook Pro. Live-сборки для архитектуры Aarch64 на базе библиотек Glibc и Musl могут применяться и для других устройств, поддерживающих UEFI, а также позволяют использовать ванильное ядро Linux (mainline) без дополнительных патчей.

В образы rpi-aarch64 и rpi-aarch64-musl добавлена поддержка плат Raspberry Pi 500 и Raspberry Pi CM5.

В инсталлятор добавлено меню, показываемое после завершения установки и позволяющее включить сервисы на установленной системе.

Обновлены версии пакетов. В Live-сборках задействовано ядро Linux 6.12, а в сборках для Raspberry Pi - 6.6.69.

Среда рабочего стола Xfce обновлена до версии 4.20.

Добавлен скрипт xgenfstab для упрощения генерации файла /etc/fstab в chroot-окружениях.

В загрузочное меню добавлен пункт для отключения смены графического режима через выставление параметра "nomodeset", отключающего загрузку DRM-драйверов, управляющих переключением видеорежимов на уровне ядра (KMS).

Решена проблема с загрузкой на системах с GPU NVIDIA без параметра nomodeset.

Добавлены дополнительные клавиатурные комбинации для навигации по загрузочному меню.

Сокращён размер образов для плат Raspberry Pi (при помощи утилиты growpart размер корневого раздела теперь увеличивается при первой загрузке в зависимости от доступного размера хранилища).

В образы rpi-aarch64 и rpi-aarch64-musl добавлена поддержка плат Raspberry Pi 500 и Raspberry Pi CM5.

В инсталлятор добавлено меню, показываемое после завершения установки и позволяющее включить сервисы на установленной системе.

Обновлены версии пакетов. В Live-сборках задействовано ядро Linux 6.12, а в сборках для Raspberry Pi - 6.6.69.

Среда рабочего стола Xfce обновлена до версии 4.20.

Добавлен скрипт xgenfstab для упрощения генерации файла /etc/fstab в chroot-окружениях.

В загрузочное меню добавлен пункт для отключения смены графического режима через выставление параметра "nomodeset", отключающего загрузку DRM-драйверов, управляющих переключением видеорежимов на уровне ядра (KMS).

Решена проблема с загрузкой на системах с GPU NVIDIA без параметра nomodeset.

Добавлены дополнительные клавиатурные комбинации для навигации по загрузочному меню.

Сокращён размер образов для плат Raspberry Pi (при помощи утилиты growpart размер корневого раздела теперь увеличивается при первой загрузке в зависимости от доступного размера хранилища).

vladgrin

- vladgrin

- Сообщения: 1234

- Зарегистрирован: 19 янв 2025 17:19

- Пол: Мужской

- Благодарил (а): 6396 раз

- Поблагодарили: 1391 раз

Новости ОС Linux

На ОС Linux нападает бэкдор, который трудно и обнаружить, и удалить. Он под прячется под уникальным алгоритмом шифрования

Вредонос Auto-Color очень трудно и обнаружить, и удалить из системы.

Начальный вектор неизвестен

Прежде незадокументированный бэкдор под Linux под названием Auto-Color атаковал в ноябре-декабре прошлого года ряд университетов и правительственных организаций в Северной Америке и Азии.

Как отметили исследователи фирмы Palo Alto Networks, обнаружившие вредонос, он отличается крайней скрытностью, к тому же его очень трудно устранить из зараженных систем.

Auto-Color обладает некоторым сходством с семейством вредоносов Symbiote, впервые описанном экспертами компании BlackBerry в 2022 году, но это сходство не является чем-то определяющим: оба вредоноса используют сходные методы сокрытия сетевых соединений, причем Symbiote использует более простой способ.

Специалистам Palo Alto Networks Unit 42 не удалось определить изначальный вектор проникновения. Непосредственная атака начинается с запуска файла с невинными названиями типа door («дверь»), egg («яйцо») или log («журнал»).

Вредонос Auto-Color очень трудно и обнаружить, и удалить из системы.

Начальный вектор неизвестен

Прежде незадокументированный бэкдор под Linux под названием Auto-Color атаковал в ноябре-декабре прошлого года ряд университетов и правительственных организаций в Северной Америке и Азии.

Как отметили исследователи фирмы Palo Alto Networks, обнаружившие вредонос, он отличается крайней скрытностью, к тому же его очень трудно устранить из зараженных систем.

Auto-Color обладает некоторым сходством с семейством вредоносов Symbiote, впервые описанном экспертами компании BlackBerry в 2022 году, но это сходство не является чем-то определяющим: оба вредоноса используют сходные методы сокрытия сетевых соединений, причем Symbiote использует более простой способ.

Специалистам Palo Alto Networks Unit 42 не удалось определить изначальный вектор проникновения. Непосредственная атака начинается с запуска файла с невинными названиями типа door («дверь»), egg («яйцо») или log («журнал»).

Спойлер

Если файл запущен с административными (root) привилегиями, он устанавливает вредоносную библиотеку-имплант (libcext.so.2), которая выдается за легитимную библиотеку libcext.so.0, а затем копирует себя в системный каталог /var/log/cross/auto-color и модифицирует /etc/ld.preload так, чтобы имплант запускался до любой другой системной библиотеки.

Если пользователь, запустивший файл, не обладает root-привилегиями, вредонос все равно запускается, но без инициализации механизмов устойчивого присутствия. Хотя это в теории ограничивает срок, в течение которого злоумышленники имеют доступ в скомпрометированную систему, у них сохраняется возможность получить root-привилегии каким-либо другим способом, и «укоренить» бэкдор в системе.

Auto-Color также отличается использованием уникального самописного алгоритма шифрования для целого ряда функций. Во-первых, он используется для обфускации данных о контрольном сервере, во-вторых, для маскировки данных настроек и сетевого трафика. Кроме того, ключи шифрования динамически меняются при каждом обращении к серверу, что дополнительно затрудняет обнаружение.

После установки соединения с контрольным сервером, Auto-Color получает инструкции на открытие обратного шелла, который обеспечивает злоумышленникам полный доступ в систему, либо на запуск произвольных команд в системе, либо создание и изменение файлов для дальнейшего распространения вредоноса. Кроме того, скомпрометированная Auto-Color система может использоваться как прокси-сервер для перенаправления трафика злоумышленников. Настройки вредоноса могут меняться динамически, опять-таки, по команде с контрольного сервера.

Бэкдор обладает также некоторыми чертами руткита, например, способен перехватывать системные вызовы через функцию libc для сокрытия соединений с контрольным сервером (для этого он модифицирует файл /proc/net/tcp).

Наконец, по данным Unit 42, в Auto-Color встроен механизм самоуничтожения, при запуске которого все следы заражения из системы удаляются. Это, естественно, затрудняет попытки перехватить и изучить вредонос.

Угроза серьезная, даже после выявления

Исследователи указывают, что скрытность, модульная структура и функции удаленного управления делают Auto-Color более чем серьезной угрозой для систем под Linux. В качестве мер предосторожности рекомендуется мониторить любые несанкционированные изменения в файле /etc/ld.preload, которые могут свидетельствовать о присутствии бэкдора, а также мониторить аномалии трафика, связанные с /proc/net/tcp. Полезно также будет применять средства поведенческого анализа для выявления угрозы.

В публикации Unit 42 перечисляются как известные индикаторы компрометации, так и список известных IP-адресов контрольных серверов. Проверка через службы Whois показала, что четыре из пяти приводимых адресов относятся к США и один - к Сингапуру. Два адреса относятся к американской инфраструктуре румынского провайдера M247.

О вероятном происхождении Auto-Color в публикации Palo Alto Networks упоминаний нет.

«Приведенное описание указывает на весьма высокий уровень создателей вредоносной программы, что, скорее всего, означает выделение солидных ресурсов на ее создание» , - считает Александр Зонов, эксперт по информационной безопасности компании SEQ. «С другой стороны, ее очень быстро смогли обнаружить, - либо в силу везения, либо из-за того, что техническая подготовленность экспертов, перехвативших ее, оказался еще выше» .

Эксперт предположил, что изначальным вектором мог быть фишинг - это довольно типично для узконаправленных целевых атак.

Если пользователь, запустивший файл, не обладает root-привилегиями, вредонос все равно запускается, но без инициализации механизмов устойчивого присутствия. Хотя это в теории ограничивает срок, в течение которого злоумышленники имеют доступ в скомпрометированную систему, у них сохраняется возможность получить root-привилегии каким-либо другим способом, и «укоренить» бэкдор в системе.

Auto-Color также отличается использованием уникального самописного алгоритма шифрования для целого ряда функций. Во-первых, он используется для обфускации данных о контрольном сервере, во-вторых, для маскировки данных настроек и сетевого трафика. Кроме того, ключи шифрования динамически меняются при каждом обращении к серверу, что дополнительно затрудняет обнаружение.

После установки соединения с контрольным сервером, Auto-Color получает инструкции на открытие обратного шелла, который обеспечивает злоумышленникам полный доступ в систему, либо на запуск произвольных команд в системе, либо создание и изменение файлов для дальнейшего распространения вредоноса. Кроме того, скомпрометированная Auto-Color система может использоваться как прокси-сервер для перенаправления трафика злоумышленников. Настройки вредоноса могут меняться динамически, опять-таки, по команде с контрольного сервера.

Бэкдор обладает также некоторыми чертами руткита, например, способен перехватывать системные вызовы через функцию libc для сокрытия соединений с контрольным сервером (для этого он модифицирует файл /proc/net/tcp).

Наконец, по данным Unit 42, в Auto-Color встроен механизм самоуничтожения, при запуске которого все следы заражения из системы удаляются. Это, естественно, затрудняет попытки перехватить и изучить вредонос.

Угроза серьезная, даже после выявления

Исследователи указывают, что скрытность, модульная структура и функции удаленного управления делают Auto-Color более чем серьезной угрозой для систем под Linux. В качестве мер предосторожности рекомендуется мониторить любые несанкционированные изменения в файле /etc/ld.preload, которые могут свидетельствовать о присутствии бэкдора, а также мониторить аномалии трафика, связанные с /proc/net/tcp. Полезно также будет применять средства поведенческого анализа для выявления угрозы.

В публикации Unit 42 перечисляются как известные индикаторы компрометации, так и список известных IP-адресов контрольных серверов. Проверка через службы Whois показала, что четыре из пяти приводимых адресов относятся к США и один - к Сингапуру. Два адреса относятся к американской инфраструктуре румынского провайдера M247.

О вероятном происхождении Auto-Color в публикации Palo Alto Networks упоминаний нет.

«Приведенное описание указывает на весьма высокий уровень создателей вредоносной программы, что, скорее всего, означает выделение солидных ресурсов на ее создание» , - считает Александр Зонов, эксперт по информационной безопасности компании SEQ. «С другой стороны, ее очень быстро смогли обнаружить, - либо в силу везения, либо из-за того, что техническая подготовленность экспертов, перехвативших ее, оказался еще выше» .

Эксперт предположил, что изначальным вектором мог быть фишинг - это довольно типично для узконаправленных целевых атак.

vladgrin

- vladgrin

- Сообщения: 1234

- Зарегистрирован: 19 янв 2025 17:19

- Пол: Мужской

- Благодарил (а): 6396 раз

- Поблагодарили: 1391 раз

Новости ОС Linux

Релиз ядра Linux 6.14

24.03.2025 17:39

После двух месяцев разработки Линус Торвальдс представил релиз ядра Linux 6.14. Среди наиболее заметных изменений: драйвер ntsync c примитивами синхронизации Windows NT, настройка балансировки операций чтения в Btrfs RAID1, поддержка reflink в XFS в режиме realtime, возможность некэшируемого буферизированного ввода/вывода, dmem cgroup для ограничения памяти GPU, задействование io_uring в FUSE, делегирование атрибутов в NFS, поддержка атомарной записи в Device mapper, ускорение символических ссылок, управление возможностью выполнения скриптов, поддержка чипов Qualcomm Snapdragon 8 Elite, драйвер для NPU AMD.

Основные новшества в ядре 6.14:

24.03.2025 17:39

После двух месяцев разработки Линус Торвальдс представил релиз ядра Linux 6.14. Среди наиболее заметных изменений: драйвер ntsync c примитивами синхронизации Windows NT, настройка балансировки операций чтения в Btrfs RAID1, поддержка reflink в XFS в режиме realtime, возможность некэшируемого буферизированного ввода/вывода, dmem cgroup для ограничения памяти GPU, задействование io_uring в FUSE, делегирование атрибутов в NFS, поддержка атомарной записи в Device mapper, ускорение символических ссылок, управление возможностью выполнения скриптов, поддержка чипов Qualcomm Snapdragon 8 Elite, драйвер для NPU AMD.

Основные новшества в ядре 6.14:

Спойлер

Дисковая подсистема, ввод/вывод и файловые системы

В файловой системе Btrfs появилась поддержка новых методов балансировки операций чтения между накопителями, входящими в массив RAID1. Помимо ранее действующего распределения нагрузки на основе идентификаторов процессов (pid), в новой версии предложены три новых режима балансировки: "rotation" (равномерное распределение нагрузки по всем накопителям, режим включён по умолчанию); "latency" (распределение с учётом задержек, может быть полезным при сбоях или нестабильной работе накопителей); devid (ручное управление). Для изменения режима балансировки добавлен интерфейс "/sys/fs/btrfs/<UUID>/read_policy". Среди других изменений в Btrfs - реализация ioctl FS_IOC_READ_VERITY_METADATA.

Добавлен режим некэшируемого буферизированного ввода/вывода, при котором данные удаляются из страничного кэша сразу после того, как завершены операции по их чтению или записи. Изменение может быть полезным при использовании очень быстрых устройств хранения, кэширование операций с которыми в оперативной памяти избыточно. Для таких устройств новый режим позволяет исключить излишнее расходование памяти страничным кэшем не прибегая к использованию усложнённого API прямого ввода/вывода (Direct I/O).

В fsnotify, механизм отслеживания изменений в ФС, добавлено новое событие FS_PRE_ACCESS, генерируемое на стадии перед обращением к содержимому файла. Событие обрабатывается в синхронном режиме, т.е. ядро отправляет событие и ожидает получения ответа. Если ответ получен - операция выполняется, а если произошёл сбой - системный вызов возвращает в пространство пользователя код ошибки. При помощи FS_PRE_ACCESS процессом в пространстве пользователя, например, может быть организовано заполнение файла по мере готовности данных в медленном хранилище.

В подсистему FUSE, позволяющую создавать реализации файловых систем в пространстве пользователя, добавлена поддержка обмена данными между ядром и обработчиком в пространстве пользователя с использованием механизма ввода/вывода io_uring. Изменение позволяет повысить производительность FUSE за счёт сокращения переключений контекста между ядром и пространством пользователя.

В файловую систему XFS добавлена возможность использования обратного маппинга (rmap, reverse-mapping) в режиме работы с предсказуемыми задержками ("realtime device"). Обратный маппинг позволяет определить для хранения какого файла используется указанный блок на устройстве хранения. При помощи rmap в XFS для realtime-режима реализована поддержка операции reflink, позволяющей создавать копии файлов путём клонирование метаданных файла и создания ссылки на уже имеющиеся данные без их фактического копирования.

В VFS реализовано кэширование размера символических ссылок, позволившее на 1.5% ускорить выполнение операции readlink (в тесте с /initrd.img в ext4). Кэширование включено в ФС ext4 и tmpfs.

В реализацию NFSv4.2 добавлена поддержка делегирования атрибутов файлов, позволяющая управлять такими атрибутами файлов, как время изменения (mtime), на стороне NFS-клиента, без необходимости сброса изменений на сервер. В NFS также улучшена поддержка протокола "LOCALIO", позволяющего определить находятся ли клиент и сервер NFS на одном и том же хосте, для задействования соответствующих оптимизаций, таких как использование клиентом прямого ввода/вывода (Direct I/O).

Повышена производительность операций чтения в файловых системах NETFS, CIFS и AFS (Andrew File System).

В Squashfs включён режим прямой загрузки блоков в страничный кэш (SQUASHFS_FILE_DIRECT), позволяющий обойтись без отдельного кэша read_page. Изменение позволило сократить размер памяти, потребляемой при работе Squashfs.

В системном вызове statx() реализован флаг STATX_DIO_READ_ALIGN, для определения требуемого выравнивания для операций чтения из файла.

В файловой системе Bcachefs обновлён и стабилизирован формат дисковых структур. Любые дальнейшие изменения формата будут отнесены к категории не обязательных и будут реализовываться в форме опциональных дополнений. Значительно повышена скорость проверки целостности ФС. Кроме того, в Bcachefs улучшена работа в режиме только для чтения; устранены проблемы, приводящие к обращению к памяти после её освобождения (use after free); решены проблемы c reflink-указателями в fsck; исправлена обработка перезапуска транзакции.

Возвращён модуль md-linear, предназначенный для объединения блочных устройств. Данный модуль ранее был объявлен устаревшим и удалён из ядра 6.8, но как оказалось он был востребован и поэтому теперь восстановлен.

Файловые системы F2FS и SQUASHFS переведены на использование фолиантов страниц памяти (page folios).

Файловые системы OCFS2 и DLMFS переведены на использование нового API монтирования разделов.

В драйвере null_blk реализован атрибут "rotational", выставляемый через configfs и позволяющий симулировать работу с устройством на базе вращающихся дисков для упрощения тестирования функций ядра.

В системе Device mapper и в модулях dm-mirror, dm-io, dm-table, dm-linear, dm-stripe и dm-raid1 реализована поддержка атомарной записи.

Память и системные сервисы

Завершена интеграция в ядро драйвера ntsync, реализующего символьное устройство /dev/ntsync и набор примитивов для синхронизации, применяемых в ядре Windows NT. Реализация подобных примитивов на уровне ядра позволяет существенно поднять производительность Windows-игр, запускаемых при помощи Wine. Прирост производительности достигается благодаря избавлению от накладных расходов, связанных с применением RPC в пространстве пользователя. Создание отдельного драйвера для ядра Linux объясняется проблематичностью корректной реализации API синхронизации NT поверх существующих примитивов в ядре.

Добавлен новый контроллер cgroup DMEM для раздельного учёта областей памяти устройств, таких как GPU. DMEM позволяет создавать отдельные cgroup для различных задач, работающих с GPU, чтобы они могли выполняться не влияя друг на друга. Новая возможность решает проблему с принудительным завершением операций с GPU при исчерпании доступной памяти, благодаря учёту отражённой памяти GPU и используемой драйверами памяти CPU в отдельных cgroup.

Внесены оптимизации по масштабированию операции сброса (flush) кэша TLB (Translation Lookaside Buffer), применяемого для ускорения преобразования виртуальных адресов в физические. Добавленные оптимизации сводятся к отложенному обновлению некоторых структур данных во время переключения контекста, что позволяет повысить производительность при прохождении некоторых тестов.

Повышена производительность механизма MGLRU (Multi-Generational LRU), применяемый для определения какие страницы памяти используются, а какие можно вытеснить в раздел подкачки.

Продолжен перенос изменений из ветки Rust-for-Linux, связанных с использованием языка Rust в качестве второго языка для разработки драйверов и модулей ядра (поддержка Rust не активна по умолчанию, и не приводит ко включению Rust в число обязательных сборочных зависимостей к ядру). Предоставлена возможность использования в коде ядра макроса "derive(CoercePointee)", позволяющего использовать умные указатели с trait-объектами. В состав ядра включены Rust-обвязки для PCI, платформ, Open Firmware, символьных устройств и некоторых функций ввода/вывода. Грег Кроа-Хартман (Greg Kroah-Hartman), отвечающий за поддержку стабильной ветки ядра Linux, охарактеризовал текущее состояние, как "почти готовность к написанию реального драйвера на Rust".

В сборочных сценариях предложен новый код для генерации версий отладочных символов для загружаемых модулей, который теперь использует информацию из отладочных записей в формате DWARF, а не разбирает исходный код напрямую. Изменение позволяет применять версионирование отладочных символов для модулей, написанных на языке Rust. Старая реализация тоже оставлена в ядре, а выбор генератора производится на уровне сборочных опций.

Для архитектуры PowerPC реализована поддержка режима ленивого вытеснения задач (PREEMPT_LAZY, lazy preemption), который соответствует режиму полного вытеснения ("full preemption") для realtime-задач (RR/FIFO/DEADLINE), но задерживает вытеснение обычных задач (SCHED_NORMAL) до границы тика.

В подсистему профилирования производительности "perf" добавлена поддержка счётчиков энергопотребления процессоров AMD. Добавлена возможность работы на системах, насчитывающих до 2048 ядер CPU.

Предоставлена возможность использования sysctl-параметра pid_max с пространствами имён идентификаторов процессов (ID namespace). Параметр pid_max предназначен для ограничения максимального значения идентификаторов процессов (PID) и теперь может использоваться для ограничения максимально возможного числа процессов, запущенных в указанном пространстве имён. Обработка параметра производится иерархически, т.е. ограничения во внешних пространствах имён распространяются на вложенные пространства имён.

При использовании для запуска процесса системного вызова execveat в файловой системе /proc теперь будет отображаться имя запущенного файла, а не номер файлового дескриптора.

В состав исходного кода ядра (в каталог samples) добавлена утилита mountinfo, демонстрирующая использование системных вызовов statmount() и listmount().

В подсистеме BPF предложены новые функции bpf_local_irq_save() и bpf_local_irq_restore() для временного отключения прерываний на локальном CPU. Функции могут применяться для реализации структур, обработка которых не приостанавливается прерываниями.

В системном вызове madvise() при использовании флагов MADV_DONTNEED и MADV_FREE обеспечено освобождение таблиц страниц памяти, связанных с освобождаемым диапазоном адресов, так как в некоторых ситуациях пустые страницы памяти могут занимать достаточно много памяти.

Для архитектуры OpenRISC реализована поддержка механизма перезапускаемых последовательностей (rseq, restartable sequences), предназначенного для быстрого атомарного выполнения операций, которые в случае прерывания другим потоком очищаются и предпринимается повторная попытка выполнения.

Проведена реорганизация кода с реализацией алгоритмов CRC32 и CRC-T10DIF, который больше не пересекается с подсистемой crypto и вызывается напрямую из библиотечного интерфейса. Изменение позволило упростить код и повысить его эффективность.

В систему асинхронного ввода/вывода io_uring добавлен интерфейс для передачи дополнительных метаданных о целостности при выполнении операций чтения и записи.

Виртуализация и безопасность

В системный вызов execveat добавлен флаг AT_EXECVE_CHECK, позволяющий выполнить проверку допустимости исполнения файла без его фактического запуска, но c учётом политик безопасности, прав доступа и активных LSM-модулей. Для использования в сочетании с AT_EXECVE_CHECK предложены securebit-флаги SECBIT_EXEC_RESTRICT_FILE и SECBIT_EXEC_DENY_INTERACTIVE, которые можно использовать для ограничения исполнения файлов со скриптами на интерпретируемых языках программирования. Флаг SECBIT_EXEC_RESTRICT_FILE предписывает компоновщикам и интерпретаторам использовать опцию AT_EXECVE_CHECK для проверки допустимости исполнения, а флаг SECBIT_EXEC_DENY_INTERACTIVE запрещает обрабатывать интерактивные команды. Основная идея изменения в возможности применения политик безопасности не только к традиционным исполняемым файлам, но и к текстовым файлам со скриптами, которые можно загрузить через запуск интерпретатора (т.е. запрет на исполнение может быть реализован не только при запуске "./script.sh" но и при выполнении в форме "sh script.sh").

На системах x86 реализована поддержка защищённых счётчиков времени для гостевых систем, не позволяющих изменять системные часы гостевой системы из хост окружения. Возможность реализована на базе механизма AMD SEV (Secure Encrypted Virtualization), применяемого в системах виртуализации для защиты виртуальных машин от вмешательства со стороны гипервизора или администратора хост-системы.

В систему мандатного контроля доступа SELinux добавлена поддержка xperm-правил, позволяющих привязывать политики SELinux к определённым вызовам ioctl() или сообщениям netlink.

Для заверения модулей ядра цифровой подписью вместо SHA1 по умолчанию задействован алгоритм SHA512.

В драйверах для гостевых систем VirtualBox включена поддержка архитектуры ARM64.

В гипервизоре KVM продолжена работа над задействованием механизма Intel TDX (Trusted Domain Extensions) для шифрования памяти гостевых систем.

В virtio_blk добавлена поддержка режима восстановления ошибок.

Сетевая подсистема

В реализации протокола RxRPC появилась возможность использования больших кадров UDP для повышения пропускной способности.

Для TCP добавлена поддержка алгоритма RACK-TLP для определения потери пакетов.

Добавлен новый параметр sysctl tcp_tw_reuse_delay, действующий в привязке к пространству имён (network namespace) и позволяющий определить задержку, вносимую перед тем как система сможет повторно использовать номер сетевого порта после закрытия TCP-сокета.

Добавлена возможность выбора провайдера точного времени (PTP) для формирования временных меток на уровнях PHY и MAC.

Для IPsec реализована поддержка механизма агрегирования и фрагментирования инкапсулированных IP-пакетов - IP-TFS/AGGFRAG (IP Traffic Flow Security/Aggregation and Fragmentation Mode for Encapsulating Security Payload).

В систему сетевых сокетов добавлена поддержка передачи информации о приоритете (SO_PRIORITY) в форме управляющих сообщений (cmsg - control messages). Для сетевых сокетов добавлена опция SO_RCVPRIORITY, включающая в функции recvmsg() передачу информацию о приоритете сокета.

Оборудование

Добавлен драйвер amdxdna для интегрированных в CPU AMD ускорителей NPU (Neural Processing Unit) на базе архитектуры XDNA, предназначенных для ускорения операций, связанных с машинным обучением. NPU на базе архитектуры XDNA поставляется в сериях 7040 и 8040 процессоров AMD Ryzen, ускорителях AMD Alveo V70 и SoC AMD Versal.

В драйвер i915 добавлены идентификаторы новых GPU, реализован обработчик сбоев инициализации HDMI, повышена надёжность сброса движков GPU на Haswell и более старых системах.

Продолжена работа над drm-драйвером (Direct Rendering Manager) Xe для GPU на базе архитектуры Intel Xe, которая используется в видеокартах Intel семейства Arc и интегрированной графике, начиная с процессоров Tiger Lake.

В драйвере Nouveau добавлена возможность передачи буферов с логами GSP-RM через debugfs.

В драйвере AMDGPU реализована поддержка механизма DRM panic, отображающего подобие "синего экрана смерти" при сбоях. Продолжена подготовка к поддержке будущей серии графических карт Radeon RX 9000 на базе архитектуры RDNA4. Обновлена поддержка DCN 3.5, GG 9.5, IH 4.4, PSP 13.x, SMU 13.x, VCN 5.x, JPEG 5.x, GC 12.x, DC FAMS, RAS и ISP.

В DRM-драйвер msm (GPU Qualcomm Adreno) добавлена поддержка платформы Qualcomm SM6150 (QCS615).

В DRM-драйвер panfrost добавлена поддержка SoC MediaTek MT8188 c GPU Mali-G57.

В DRM-драйвер vc4 добавлена поддержка SoC Broadcom BCM2712 (Raspberry Pi 5).

В vfio-драйвер nvgrace-gpu добавлена поддержка чипов NVIDIA Grace Blackwell 200.

В состав включён драйвер для контроллеров Intel THC (Touch Host Controller), применяемый для взаимодействия с сенсорными экранами и тачпадами на некоторых ноутбуках. Добавлена поддержка устройств Wacom с интерфейсом PCI. Добавлена поддержка игровых контроллеров QH Electronics.

Добавлена поддержка ARM-плат, SoC и устройств: Qualcomm Snapdragon 8 Elite (SM8750), Qualcomm Snapdragon AR2 (SAR2130P), Qualcomm IQ6/IQ8, Snapdragon 425 (MSM8917), Samsung Exynos 9810, Blaize BLZP1600, Microchip SAMA7D65, Renesas R-Car V4H ES3.0, Renesas RZ/G3E. Добавлена поддержка платы SpacemiT K1 на базе архитектуры RISC-V.

В звуковой подсистеме ALSA для MIDI 2.0 расширены API rawmidi и sequencer. В API для выноса операций сжатия на сторону звуковой карты добавлена поддержка ASRC (Asynchronous Sample Rate Conversion).

Добавлена поддержка звуковых систем устройств Allwinner suinv F1C100s, Awinc AW88083, Realtek ALC5682I-VE, TAS2781, Focusrite Scarlett 4th Gen 16i16, 18i16 и 18i20. Добавлена поддержка беспроводных наушников SteelSeries Arctis 9.

В файловой системе Btrfs появилась поддержка новых методов балансировки операций чтения между накопителями, входящими в массив RAID1. Помимо ранее действующего распределения нагрузки на основе идентификаторов процессов (pid), в новой версии предложены три новых режима балансировки: "rotation" (равномерное распределение нагрузки по всем накопителям, режим включён по умолчанию); "latency" (распределение с учётом задержек, может быть полезным при сбоях или нестабильной работе накопителей); devid (ручное управление). Для изменения режима балансировки добавлен интерфейс "/sys/fs/btrfs/<UUID>/read_policy". Среди других изменений в Btrfs - реализация ioctl FS_IOC_READ_VERITY_METADATA.

Добавлен режим некэшируемого буферизированного ввода/вывода, при котором данные удаляются из страничного кэша сразу после того, как завершены операции по их чтению или записи. Изменение может быть полезным при использовании очень быстрых устройств хранения, кэширование операций с которыми в оперативной памяти избыточно. Для таких устройств новый режим позволяет исключить излишнее расходование памяти страничным кэшем не прибегая к использованию усложнённого API прямого ввода/вывода (Direct I/O).

В fsnotify, механизм отслеживания изменений в ФС, добавлено новое событие FS_PRE_ACCESS, генерируемое на стадии перед обращением к содержимому файла. Событие обрабатывается в синхронном режиме, т.е. ядро отправляет событие и ожидает получения ответа. Если ответ получен - операция выполняется, а если произошёл сбой - системный вызов возвращает в пространство пользователя код ошибки. При помощи FS_PRE_ACCESS процессом в пространстве пользователя, например, может быть организовано заполнение файла по мере готовности данных в медленном хранилище.

В подсистему FUSE, позволяющую создавать реализации файловых систем в пространстве пользователя, добавлена поддержка обмена данными между ядром и обработчиком в пространстве пользователя с использованием механизма ввода/вывода io_uring. Изменение позволяет повысить производительность FUSE за счёт сокращения переключений контекста между ядром и пространством пользователя.

В файловую систему XFS добавлена возможность использования обратного маппинга (rmap, reverse-mapping) в режиме работы с предсказуемыми задержками ("realtime device"). Обратный маппинг позволяет определить для хранения какого файла используется указанный блок на устройстве хранения. При помощи rmap в XFS для realtime-режима реализована поддержка операции reflink, позволяющей создавать копии файлов путём клонирование метаданных файла и создания ссылки на уже имеющиеся данные без их фактического копирования.

В VFS реализовано кэширование размера символических ссылок, позволившее на 1.5% ускорить выполнение операции readlink (в тесте с /initrd.img в ext4). Кэширование включено в ФС ext4 и tmpfs.

В реализацию NFSv4.2 добавлена поддержка делегирования атрибутов файлов, позволяющая управлять такими атрибутами файлов, как время изменения (mtime), на стороне NFS-клиента, без необходимости сброса изменений на сервер. В NFS также улучшена поддержка протокола "LOCALIO", позволяющего определить находятся ли клиент и сервер NFS на одном и том же хосте, для задействования соответствующих оптимизаций, таких как использование клиентом прямого ввода/вывода (Direct I/O).

Повышена производительность операций чтения в файловых системах NETFS, CIFS и AFS (Andrew File System).

В Squashfs включён режим прямой загрузки блоков в страничный кэш (SQUASHFS_FILE_DIRECT), позволяющий обойтись без отдельного кэша read_page. Изменение позволило сократить размер памяти, потребляемой при работе Squashfs.

В системном вызове statx() реализован флаг STATX_DIO_READ_ALIGN, для определения требуемого выравнивания для операций чтения из файла.

В файловой системе Bcachefs обновлён и стабилизирован формат дисковых структур. Любые дальнейшие изменения формата будут отнесены к категории не обязательных и будут реализовываться в форме опциональных дополнений. Значительно повышена скорость проверки целостности ФС. Кроме того, в Bcachefs улучшена работа в режиме только для чтения; устранены проблемы, приводящие к обращению к памяти после её освобождения (use after free); решены проблемы c reflink-указателями в fsck; исправлена обработка перезапуска транзакции.

Возвращён модуль md-linear, предназначенный для объединения блочных устройств. Данный модуль ранее был объявлен устаревшим и удалён из ядра 6.8, но как оказалось он был востребован и поэтому теперь восстановлен.

Файловые системы F2FS и SQUASHFS переведены на использование фолиантов страниц памяти (page folios).

Файловые системы OCFS2 и DLMFS переведены на использование нового API монтирования разделов.

В драйвере null_blk реализован атрибут "rotational", выставляемый через configfs и позволяющий симулировать работу с устройством на базе вращающихся дисков для упрощения тестирования функций ядра.

В системе Device mapper и в модулях dm-mirror, dm-io, dm-table, dm-linear, dm-stripe и dm-raid1 реализована поддержка атомарной записи.

Память и системные сервисы

Завершена интеграция в ядро драйвера ntsync, реализующего символьное устройство /dev/ntsync и набор примитивов для синхронизации, применяемых в ядре Windows NT. Реализация подобных примитивов на уровне ядра позволяет существенно поднять производительность Windows-игр, запускаемых при помощи Wine. Прирост производительности достигается благодаря избавлению от накладных расходов, связанных с применением RPC в пространстве пользователя. Создание отдельного драйвера для ядра Linux объясняется проблематичностью корректной реализации API синхронизации NT поверх существующих примитивов в ядре.

Добавлен новый контроллер cgroup DMEM для раздельного учёта областей памяти устройств, таких как GPU. DMEM позволяет создавать отдельные cgroup для различных задач, работающих с GPU, чтобы они могли выполняться не влияя друг на друга. Новая возможность решает проблему с принудительным завершением операций с GPU при исчерпании доступной памяти, благодаря учёту отражённой памяти GPU и используемой драйверами памяти CPU в отдельных cgroup.

Внесены оптимизации по масштабированию операции сброса (flush) кэша TLB (Translation Lookaside Buffer), применяемого для ускорения преобразования виртуальных адресов в физические. Добавленные оптимизации сводятся к отложенному обновлению некоторых структур данных во время переключения контекста, что позволяет повысить производительность при прохождении некоторых тестов.

Повышена производительность механизма MGLRU (Multi-Generational LRU), применяемый для определения какие страницы памяти используются, а какие можно вытеснить в раздел подкачки.

Продолжен перенос изменений из ветки Rust-for-Linux, связанных с использованием языка Rust в качестве второго языка для разработки драйверов и модулей ядра (поддержка Rust не активна по умолчанию, и не приводит ко включению Rust в число обязательных сборочных зависимостей к ядру). Предоставлена возможность использования в коде ядра макроса "derive(CoercePointee)", позволяющего использовать умные указатели с trait-объектами. В состав ядра включены Rust-обвязки для PCI, платформ, Open Firmware, символьных устройств и некоторых функций ввода/вывода. Грег Кроа-Хартман (Greg Kroah-Hartman), отвечающий за поддержку стабильной ветки ядра Linux, охарактеризовал текущее состояние, как "почти готовность к написанию реального драйвера на Rust".

В сборочных сценариях предложен новый код для генерации версий отладочных символов для загружаемых модулей, который теперь использует информацию из отладочных записей в формате DWARF, а не разбирает исходный код напрямую. Изменение позволяет применять версионирование отладочных символов для модулей, написанных на языке Rust. Старая реализация тоже оставлена в ядре, а выбор генератора производится на уровне сборочных опций.

Для архитектуры PowerPC реализована поддержка режима ленивого вытеснения задач (PREEMPT_LAZY, lazy preemption), который соответствует режиму полного вытеснения ("full preemption") для realtime-задач (RR/FIFO/DEADLINE), но задерживает вытеснение обычных задач (SCHED_NORMAL) до границы тика.

В подсистему профилирования производительности "perf" добавлена поддержка счётчиков энергопотребления процессоров AMD. Добавлена возможность работы на системах, насчитывающих до 2048 ядер CPU.

Предоставлена возможность использования sysctl-параметра pid_max с пространствами имён идентификаторов процессов (ID namespace). Параметр pid_max предназначен для ограничения максимального значения идентификаторов процессов (PID) и теперь может использоваться для ограничения максимально возможного числа процессов, запущенных в указанном пространстве имён. Обработка параметра производится иерархически, т.е. ограничения во внешних пространствах имён распространяются на вложенные пространства имён.

При использовании для запуска процесса системного вызова execveat в файловой системе /proc теперь будет отображаться имя запущенного файла, а не номер файлового дескриптора.

В состав исходного кода ядра (в каталог samples) добавлена утилита mountinfo, демонстрирующая использование системных вызовов statmount() и listmount().

В подсистеме BPF предложены новые функции bpf_local_irq_save() и bpf_local_irq_restore() для временного отключения прерываний на локальном CPU. Функции могут применяться для реализации структур, обработка которых не приостанавливается прерываниями.

В системном вызове madvise() при использовании флагов MADV_DONTNEED и MADV_FREE обеспечено освобождение таблиц страниц памяти, связанных с освобождаемым диапазоном адресов, так как в некоторых ситуациях пустые страницы памяти могут занимать достаточно много памяти.

Для архитектуры OpenRISC реализована поддержка механизма перезапускаемых последовательностей (rseq, restartable sequences), предназначенного для быстрого атомарного выполнения операций, которые в случае прерывания другим потоком очищаются и предпринимается повторная попытка выполнения.

Проведена реорганизация кода с реализацией алгоритмов CRC32 и CRC-T10DIF, который больше не пересекается с подсистемой crypto и вызывается напрямую из библиотечного интерфейса. Изменение позволило упростить код и повысить его эффективность.

В систему асинхронного ввода/вывода io_uring добавлен интерфейс для передачи дополнительных метаданных о целостности при выполнении операций чтения и записи.

Виртуализация и безопасность

В системный вызов execveat добавлен флаг AT_EXECVE_CHECK, позволяющий выполнить проверку допустимости исполнения файла без его фактического запуска, но c учётом политик безопасности, прав доступа и активных LSM-модулей. Для использования в сочетании с AT_EXECVE_CHECK предложены securebit-флаги SECBIT_EXEC_RESTRICT_FILE и SECBIT_EXEC_DENY_INTERACTIVE, которые можно использовать для ограничения исполнения файлов со скриптами на интерпретируемых языках программирования. Флаг SECBIT_EXEC_RESTRICT_FILE предписывает компоновщикам и интерпретаторам использовать опцию AT_EXECVE_CHECK для проверки допустимости исполнения, а флаг SECBIT_EXEC_DENY_INTERACTIVE запрещает обрабатывать интерактивные команды. Основная идея изменения в возможности применения политик безопасности не только к традиционным исполняемым файлам, но и к текстовым файлам со скриптами, которые можно загрузить через запуск интерпретатора (т.е. запрет на исполнение может быть реализован не только при запуске "./script.sh" но и при выполнении в форме "sh script.sh").

На системах x86 реализована поддержка защищённых счётчиков времени для гостевых систем, не позволяющих изменять системные часы гостевой системы из хост окружения. Возможность реализована на базе механизма AMD SEV (Secure Encrypted Virtualization), применяемого в системах виртуализации для защиты виртуальных машин от вмешательства со стороны гипервизора или администратора хост-системы.

В систему мандатного контроля доступа SELinux добавлена поддержка xperm-правил, позволяющих привязывать политики SELinux к определённым вызовам ioctl() или сообщениям netlink.

Для заверения модулей ядра цифровой подписью вместо SHA1 по умолчанию задействован алгоритм SHA512.

В драйверах для гостевых систем VirtualBox включена поддержка архитектуры ARM64.

В гипервизоре KVM продолжена работа над задействованием механизма Intel TDX (Trusted Domain Extensions) для шифрования памяти гостевых систем.

В virtio_blk добавлена поддержка режима восстановления ошибок.

Сетевая подсистема

В реализации протокола RxRPC появилась возможность использования больших кадров UDP для повышения пропускной способности.

Для TCP добавлена поддержка алгоритма RACK-TLP для определения потери пакетов.

Добавлен новый параметр sysctl tcp_tw_reuse_delay, действующий в привязке к пространству имён (network namespace) и позволяющий определить задержку, вносимую перед тем как система сможет повторно использовать номер сетевого порта после закрытия TCP-сокета.

Добавлена возможность выбора провайдера точного времени (PTP) для формирования временных меток на уровнях PHY и MAC.

Для IPsec реализована поддержка механизма агрегирования и фрагментирования инкапсулированных IP-пакетов - IP-TFS/AGGFRAG (IP Traffic Flow Security/Aggregation and Fragmentation Mode for Encapsulating Security Payload).

В систему сетевых сокетов добавлена поддержка передачи информации о приоритете (SO_PRIORITY) в форме управляющих сообщений (cmsg - control messages). Для сетевых сокетов добавлена опция SO_RCVPRIORITY, включающая в функции recvmsg() передачу информацию о приоритете сокета.

Оборудование

Добавлен драйвер amdxdna для интегрированных в CPU AMD ускорителей NPU (Neural Processing Unit) на базе архитектуры XDNA, предназначенных для ускорения операций, связанных с машинным обучением. NPU на базе архитектуры XDNA поставляется в сериях 7040 и 8040 процессоров AMD Ryzen, ускорителях AMD Alveo V70 и SoC AMD Versal.

В драйвер i915 добавлены идентификаторы новых GPU, реализован обработчик сбоев инициализации HDMI, повышена надёжность сброса движков GPU на Haswell и более старых системах.

Продолжена работа над drm-драйвером (Direct Rendering Manager) Xe для GPU на базе архитектуры Intel Xe, которая используется в видеокартах Intel семейства Arc и интегрированной графике, начиная с процессоров Tiger Lake.

В драйвере Nouveau добавлена возможность передачи буферов с логами GSP-RM через debugfs.

В драйвере AMDGPU реализована поддержка механизма DRM panic, отображающего подобие "синего экрана смерти" при сбоях. Продолжена подготовка к поддержке будущей серии графических карт Radeon RX 9000 на базе архитектуры RDNA4. Обновлена поддержка DCN 3.5, GG 9.5, IH 4.4, PSP 13.x, SMU 13.x, VCN 5.x, JPEG 5.x, GC 12.x, DC FAMS, RAS и ISP.

В DRM-драйвер msm (GPU Qualcomm Adreno) добавлена поддержка платформы Qualcomm SM6150 (QCS615).

В DRM-драйвер panfrost добавлена поддержка SoC MediaTek MT8188 c GPU Mali-G57.

В DRM-драйвер vc4 добавлена поддержка SoC Broadcom BCM2712 (Raspberry Pi 5).

В vfio-драйвер nvgrace-gpu добавлена поддержка чипов NVIDIA Grace Blackwell 200.

В состав включён драйвер для контроллеров Intel THC (Touch Host Controller), применяемый для взаимодействия с сенсорными экранами и тачпадами на некоторых ноутбуках. Добавлена поддержка устройств Wacom с интерфейсом PCI. Добавлена поддержка игровых контроллеров QH Electronics.

Добавлена поддержка ARM-плат, SoC и устройств: Qualcomm Snapdragon 8 Elite (SM8750), Qualcomm Snapdragon AR2 (SAR2130P), Qualcomm IQ6/IQ8, Snapdragon 425 (MSM8917), Samsung Exynos 9810, Blaize BLZP1600, Microchip SAMA7D65, Renesas R-Car V4H ES3.0, Renesas RZ/G3E. Добавлена поддержка платы SpacemiT K1 на базе архитектуры RISC-V.

В звуковой подсистеме ALSA для MIDI 2.0 расширены API rawmidi и sequencer. В API для выноса операций сжатия на сторону звуковой карты добавлена поддержка ASRC (Asynchronous Sample Rate Conversion).

Добавлена поддержка звуковых систем устройств Allwinner suinv F1C100s, Awinc AW88083, Realtek ALC5682I-VE, TAS2781, Focusrite Scarlett 4th Gen 16i16, 18i16 и 18i20. Добавлена поддержка беспроводных наушников SteelSeries Arctis 9.

vladgrin

- vladgrin

- Сообщения: 1234

- Зарегистрирован: 19 янв 2025 17:19

- Пол: Мужской

- Благодарил (а): 6396 раз

- Поблагодарили: 1391 раз

Новости ОС Linux

В ядре Linux 6.16 будет прекращена поддержка протокола DCCP

18.04.2025 12:17

В состав ветки net-next, в которой накапливаются изменения для передачи в состав будущего выпуска ядра Linux 6.16, принято изменение, удаляющее поддержку сетевого протокола DCCP (Datagram Congestion Control Protocol). Поддержка netfilter-модулей для фильтрации пакетов DCCP сохранена. Протокол DCCP был стандартизирован и принят в состав ядра в 2006 году. Предполагалось, что DCCP позволит повысить эффективность потокового вещания и интернет-телефонии в перегруженных сетях, но на деле протокол оказался не востребован и не получил распространения.

Код DCCP в ядре остаётся без сопровождения уже пять лет, а изменения в последние годы ограничивались исправлениями из-за рефакторинга API ядра. Несколько лет назад в рамках проекта Multipath DCCP была предпринята попытка развития протокола DCCP в ядре, но часть кода этого проекта остаётся проприетарной. Разработчик Multipath DCCP планировал открыть код проприетарных частей, передать накопившиеся изменения в основной состав ядра и взять на себя обязанности мэйнтейнера DCCP в ядре Linux, но он уже несколько лет не выходит на связь.

Удаление DCCP из ядра Linux устранит преграды, мешающие переработать структуру данных inet_connection_sock для повышения эффективности работы стека TCP. В настоящее время структура inet_connection_sock совместно используется в TCP и DCCP, что не позволяет реализовать для TCP некоторые оптимизации без переделки кода DCCP. В частности, переделка структуры inet_connection_sock даст возможность более эффективно использовать процессорный кэш при ускоренной обработке пакетов для уже установленного TCP соединения (TCP fastpath).

18.04.2025 12:17

В состав ветки net-next, в которой накапливаются изменения для передачи в состав будущего выпуска ядра Linux 6.16, принято изменение, удаляющее поддержку сетевого протокола DCCP (Datagram Congestion Control Protocol). Поддержка netfilter-модулей для фильтрации пакетов DCCP сохранена. Протокол DCCP был стандартизирован и принят в состав ядра в 2006 году. Предполагалось, что DCCP позволит повысить эффективность потокового вещания и интернет-телефонии в перегруженных сетях, но на деле протокол оказался не востребован и не получил распространения.

Код DCCP в ядре остаётся без сопровождения уже пять лет, а изменения в последние годы ограничивались исправлениями из-за рефакторинга API ядра. Несколько лет назад в рамках проекта Multipath DCCP была предпринята попытка развития протокола DCCP в ядре, но часть кода этого проекта остаётся проприетарной. Разработчик Multipath DCCP планировал открыть код проприетарных частей, передать накопившиеся изменения в основной состав ядра и взять на себя обязанности мэйнтейнера DCCP в ядре Linux, но он уже несколько лет не выходит на связь.

Удаление DCCP из ядра Linux устранит преграды, мешающие переработать структуру данных inet_connection_sock для повышения эффективности работы стека TCP. В настоящее время структура inet_connection_sock совместно используется в TCP и DCCP, что не позволяет реализовать для TCP некоторые оптимизации без переделки кода DCCP. В частности, переделка структуры inet_connection_sock даст возможность более эффективно использовать процессорный кэш при ускоренной обработке пакетов для уже установленного TCP соединения (TCP fastpath).

vladgrin

- vladgrin

- Сообщения: 1234

- Зарегистрирован: 19 янв 2025 17:19

- Пол: Мужской

- Благодарил (а): 6396 раз

- Поблагодарили: 1391 раз

Новости ОС Linux

Знаменитый «Linux для хакеров» надолго остался без обновлений, потому что разработчики потеряли ключ подписи репозитория

Разработчики Kali Linux, операционной системы для ИБ-специалистов и хакеров, почти на две недели оставили пользователей без обновлений из-за утраты ключа подписи репозитория. Проблема решается установкой нового ключа.

Разработчики Kali Linux потеряли ключ от репозитория

Компания Offensive Security (OffSec), стоящая за разработкой популярной хакерской операционной системы Kali Linux, предупредила пользователей дистрибутива о возможных проблемах с его обновлением, пишет Bleeping Computer.

Пользователи, пытающиеся обновить Kali Linux при помощи стандартного менеджера пакетов apt, могут наблюдать сообщение об ошибке следующего содержания: “Err:1 https://http.kali.org/kali kali-rolling InRelease Sub-process /usr/bin/sqv returned an error code (1), error message is: Missing key 827C8569F2518CC677FECA1AED65462EC8D5E4C5, which is needed to verify signature”.

Причиной перебоя с доставкой апдейтов средствами Kali Linux стала потеря командой разработчиков дистрибутива ключа подписи репозитория.

Разработчики Kali Linux, операционной системы для ИБ-специалистов и хакеров, почти на две недели оставили пользователей без обновлений из-за утраты ключа подписи репозитория. Проблема решается установкой нового ключа.

Разработчики Kali Linux потеряли ключ от репозитория

Компания Offensive Security (OffSec), стоящая за разработкой популярной хакерской операционной системы Kali Linux, предупредила пользователей дистрибутива о возможных проблемах с его обновлением, пишет Bleeping Computer.

Пользователи, пытающиеся обновить Kali Linux при помощи стандартного менеджера пакетов apt, могут наблюдать сообщение об ошибке следующего содержания: “Err:1 https://http.kali.org/kali kali-rolling InRelease Sub-process /usr/bin/sqv returned an error code (1), error message is: Missing key 827C8569F2518CC677FECA1AED65462EC8D5E4C5, which is needed to verify signature”.

Причиной перебоя с доставкой апдейтов средствами Kali Linux стала потеря командой разработчиков дистрибутива ключа подписи репозитория.

Спойлер

Репозиторий – это сетевое хранилище пакетов программного обеспечения, используемое некоторыми ОС, в том числе семейства Linux, для доставки ПО и его обновлений на компьютеры пользователей. Репозитории подписываются особыми ключами шифрования, чтобы его пользователи при установке ПО могли знать, что его источник является надежным. Владелец репозитория подписывает его закрытым ключом, а общедоступный публикует. Именно последний необходим пользователю для получения доступа к содержимому репозитория.

Заморозка и разморозка репозитория

«В ближайшие дни практически все системы Kali не смогут обновиться. [...] Это касается не только вас, это касается всех, и это полностью наша вина. Мы потеряли доступ к ключу подписи репозитория, поэтому нам пришлось создать новый», – заявили в компании.

Что именно привело к утрате ключа и когда произошел инцидент, в компании не уточняют. Bleeping Computer отмечает, что репозиторий находился в «замороженном» состоянии с 18 февраля 2025 г.

«В то же время мы заморозили репозиторий (вы могли заметить, что обновлений не было с пятницы, которая пришлась на 18 число), так что пока никого это не затронуло. Но на этой неделе мы собираемся разморозить репозиторий, и теперь он подписан новым ключом», – говорится в тексте обращения к пользователям.

В 2025 г. 18 февраля пришлось на вторник, поэтому, вероятно, раздача обновлений через репозитории Kali Linux в действительности была приостановлена 18 апреля, чуть менее чем две недели назад.

Разработчики Kali Linux уже сгенерировали новый ключ и теперь планируют открыть доступ к репозиториям в самое ближайшее время.

Что делать в данной ситуации

В Offensive Security предлагают решать проблему загрузкой и установкой нового ключа подписи вручную. Для этого, к примеру, можно использовать следующую команду “sudo wget https://archive.kali.org/archive-keyring.gpg -O /usr/share/keyrings/kali-archive-keyring.gpg”, после чего выполнить “apt update”.

Компания также опубликовала руководство по сверке контрольной суммы загруженного файла с оригиналом, это позволяет убедиться в получении правильного ключа. Для этого подойдет команда: “sha1sum /usr/share/keyrings/kali-archive-keyring.gpg 603374c107a90a69d983dbcb4d31e0d6eedfc325 /usr/share/keyrings/kali-archive-keyring.gpg”.

Как отмечает Bleeping Computer, пользователям, которые по тем или иным причинам не готовы заниматься заменой ключа, доступен альтернативный выход из ситуации, предусматривающий переустановку операционной системы. Соответствующие ISO-образы с обновленными ключами доступны на официальном сайте Kali Linux (версия 2025.1c или более свежие сборки).

История повторяется

В Offensive Security подчеркивают, что проблемы с ключом не вызваны его компрометацией, иначе были бы приняты более серьезные меры, включая отзыв цифрового сертификата безопасности.

Как отмечает Neowin, скорее всего, неприятное происшествие стало возможным из-за ошибки или невнимательности участников команды разработчиков. В феврале 2018 г. некоторым пользователям пришлось так же устанавливать новый ключ, срок действия которого уже практически истек, вручную, поскольку разработчики тянули с его обновлением до последнего.

Хакерский Linux

Kali Linux – это дистрибутив Linux на базе Debian, который предназначен для опытных пользователей и специалистов по кибербезопасности (пентестеров), в том числе и «черных» хакеров. Он включает набор программ для тестирования уязвимостей и угроз безопасности.

В феврале 2020 г. CNews писал том, что в школах британского графства Уэст-Мидлендс стали появляться плакаты, призывающие родителей и учителей обращаться в полицию в случае, если кто-либо из учеников установил на свой ПК Kali Linux.

Постеры были выпущены по заказу регионального отдела по борьбе с организованной преступностью и направлены на поиск киберпреступников и пресечение их незаконной деятельности.

Помимо Kali Linux, в перечень «хакерского ПО» по версии правоохранителей попали браузер Tor, мессенджер Discord и ПО для виртуализации VirtualBox, а также специфический софт, включая Metasploit.

Заморозка и разморозка репозитория

«В ближайшие дни практически все системы Kali не смогут обновиться. [...] Это касается не только вас, это касается всех, и это полностью наша вина. Мы потеряли доступ к ключу подписи репозитория, поэтому нам пришлось создать новый», – заявили в компании.

Что именно привело к утрате ключа и когда произошел инцидент, в компании не уточняют. Bleeping Computer отмечает, что репозиторий находился в «замороженном» состоянии с 18 февраля 2025 г.

«В то же время мы заморозили репозиторий (вы могли заметить, что обновлений не было с пятницы, которая пришлась на 18 число), так что пока никого это не затронуло. Но на этой неделе мы собираемся разморозить репозиторий, и теперь он подписан новым ключом», – говорится в тексте обращения к пользователям.

В 2025 г. 18 февраля пришлось на вторник, поэтому, вероятно, раздача обновлений через репозитории Kali Linux в действительности была приостановлена 18 апреля, чуть менее чем две недели назад.

Разработчики Kali Linux уже сгенерировали новый ключ и теперь планируют открыть доступ к репозиториям в самое ближайшее время.

Что делать в данной ситуации

В Offensive Security предлагают решать проблему загрузкой и установкой нового ключа подписи вручную. Для этого, к примеру, можно использовать следующую команду “sudo wget https://archive.kali.org/archive-keyring.gpg -O /usr/share/keyrings/kali-archive-keyring.gpg”, после чего выполнить “apt update”.

Компания также опубликовала руководство по сверке контрольной суммы загруженного файла с оригиналом, это позволяет убедиться в получении правильного ключа. Для этого подойдет команда: “sha1sum /usr/share/keyrings/kali-archive-keyring.gpg 603374c107a90a69d983dbcb4d31e0d6eedfc325 /usr/share/keyrings/kali-archive-keyring.gpg”.

Как отмечает Bleeping Computer, пользователям, которые по тем или иным причинам не готовы заниматься заменой ключа, доступен альтернативный выход из ситуации, предусматривающий переустановку операционной системы. Соответствующие ISO-образы с обновленными ключами доступны на официальном сайте Kali Linux (версия 2025.1c или более свежие сборки).

История повторяется

В Offensive Security подчеркивают, что проблемы с ключом не вызваны его компрометацией, иначе были бы приняты более серьезные меры, включая отзыв цифрового сертификата безопасности.

Как отмечает Neowin, скорее всего, неприятное происшествие стало возможным из-за ошибки или невнимательности участников команды разработчиков. В феврале 2018 г. некоторым пользователям пришлось так же устанавливать новый ключ, срок действия которого уже практически истек, вручную, поскольку разработчики тянули с его обновлением до последнего.

Хакерский Linux

Kali Linux – это дистрибутив Linux на базе Debian, который предназначен для опытных пользователей и специалистов по кибербезопасности (пентестеров), в том числе и «черных» хакеров. Он включает набор программ для тестирования уязвимостей и угроз безопасности.

В феврале 2020 г. CNews писал том, что в школах британского графства Уэст-Мидлендс стали появляться плакаты, призывающие родителей и учителей обращаться в полицию в случае, если кто-либо из учеников установил на свой ПК Kali Linux.

Постеры были выпущены по заказу регионального отдела по борьбе с организованной преступностью и направлены на поиск киберпреступников и пресечение их незаконной деятельности.

Помимо Kali Linux, в перечень «хакерского ПО» по версии правоохранителей попали браузер Tor, мессенджер Discord и ПО для виртуализации VirtualBox, а также специфический софт, включая Metasploit.

vladgrin

- Aleksandr58

- Сообщения: 13957

- Зарегистрирован: 24 июл 2021 17:17

- Пол: Мужской

- Зодиак:: Близнецы

- Страна:: Украина

- Имя: Александр

- Мой телевизор :: LG 32 Plazma

- Мой ресивер:: Sat-Integral S-1311 HD COMBO ,U2C B6 Full HD

- Мои спутники:: 4.0°,4.8°,13°(0.9d) 53°, 55° (0,9d), 75°,80°,90°(1.2d)

- Благодарил (а): 480 раз

- Поблагодарили: 6449 раз

Новости ОС Linux

Представлен AdGuard v1.0 для Linux

В конце апреля 2025 года состоялся релиз первой мажорной стабильной версии блокировщика AdGuard v1.0 для Linux с основным режимом работы в командной строке (через CLI). Проект имеет большое количество настроек для блокировки рекламы в браузерах и приложениях, всплывающих окон, баннеров и других нежелательных объектов на веб-страницах и внутри программных продуктов.

Проект имеет дополнительные возможности, включая:

исключения приложений (App exclusions): позволяет выборочно направлять трафик из определённых приложений, пропуская фильтрацию AdGuard, когда она не нужна. Доступны два готовых списка браузеров и приложений, которые следует исключить из фильтрации HTTPS, поэтому настройка исключений выполняется быстрее и гораздо проще, чем вручную. Список можно редактировать в файлах proxy.yaml (для исключений приложений) и browsers.yaml (для исключений браузеров);

дифференциальное обновление фильтров. В этой версии заменён метод обновления фильтров на дифференциальный. Проще говоря, вместо загрузки всего списка фильтров AdGuard для Linux будет загружать только те изменения, которые были внесены в список с момента последнего обновления;

интерактивный мастер настройки шаг за шагом прямо в командной строке — никаких догадок, никаких дополнительных вкладок. Предпочитаете старый добрый метод с файлом конфигурации? Не беспокойтесь, он полностью поддерживается;

фильтрация приложений. Блокировка веб-сайтов — это здорово, но давайте будем честны — настоящая защита выходит за рамки браузера. А с AdGuard v1.0 для Linux можно фильтровать трафик приложений! Это полезная функция для пользователей Linux, у которых нет доступа к полному пользовательскому интерфейсу, как у пользователей Mac и Windows.

доработаны возможности фильтрации AdGuard для Linux, которые предоставляют больше контроля над тем, что фильтруется, а что нет, включая поддержку пользовательских правил, возможность добавлять фильтры из списка AdGuard или устанавливать пользовательские фильтры через URL, а также возможность удалять, включать и отключать фильтры;